…

기술 블로그 모음

국내 IT 기업들의 기술 블로그 글을 한 곳에서 모아보세요

토스 채용 꿀팁, 면접관들이 직접 말합니다! 토스의 문동욱 님과 이성준 님이 채용 과정에 대한 솔직한 이야기부터 실질적인 꿀팁까지, 지원한다면 꼭 알아야 할 정보를 모두 모았습니다. 절대 놓치지 마세요!

이번 아티클은 2024년 9월, 삼성SDS가 대외 고객을 대상으로 진행한 「REAL SUMMIT 2024」 행사 중, ‘A life well life', 기업의 Hyper-automation 어디까지 왔나?’ 세션 내용을 기반으로 작성되었습니다.

안녕하세요, 플레이스데이터플랫폼 나호철입니다.이번 글에서는 YARN 클러스터에 배포된 Trino 클러스터의 리소스 구성 및 리소스 관련 설정을 순차적으로 최적화하여 장비 증설 없이 쿼리를 처리하는데 사용되는 클러스터 가용 메모리를 약 40% 가량 증가시킨 과정에 대해 간략히 공유하려고 합니다.저희 플레이스데이터플랫폼(aka. PDP) 팀은 플레이스의 ...

QA가 프로젝트 내에서 어떤 가치를 창출하는지를 생각하고 나눠봅니다.

이 아티클에서는 오픈AI Operator와 앤쓰로픽 ComputerUse의 출현으로 더욱 주목받고 있는 AI 에이전트의 기본적인 개념과 특징을 설명하고, 앞으로 어떻게 발전해 나갈 것인지에 대한 방향성을 제시합니다.

안녕하세요. LINE Plus ABC Studio에서 앱 개발을 하고 있는 김종식, 최정연, 박유진입니다. 저희 팀은 Flutter를 활용해 일본에서 운영하는 배달 서비스인 '데마...

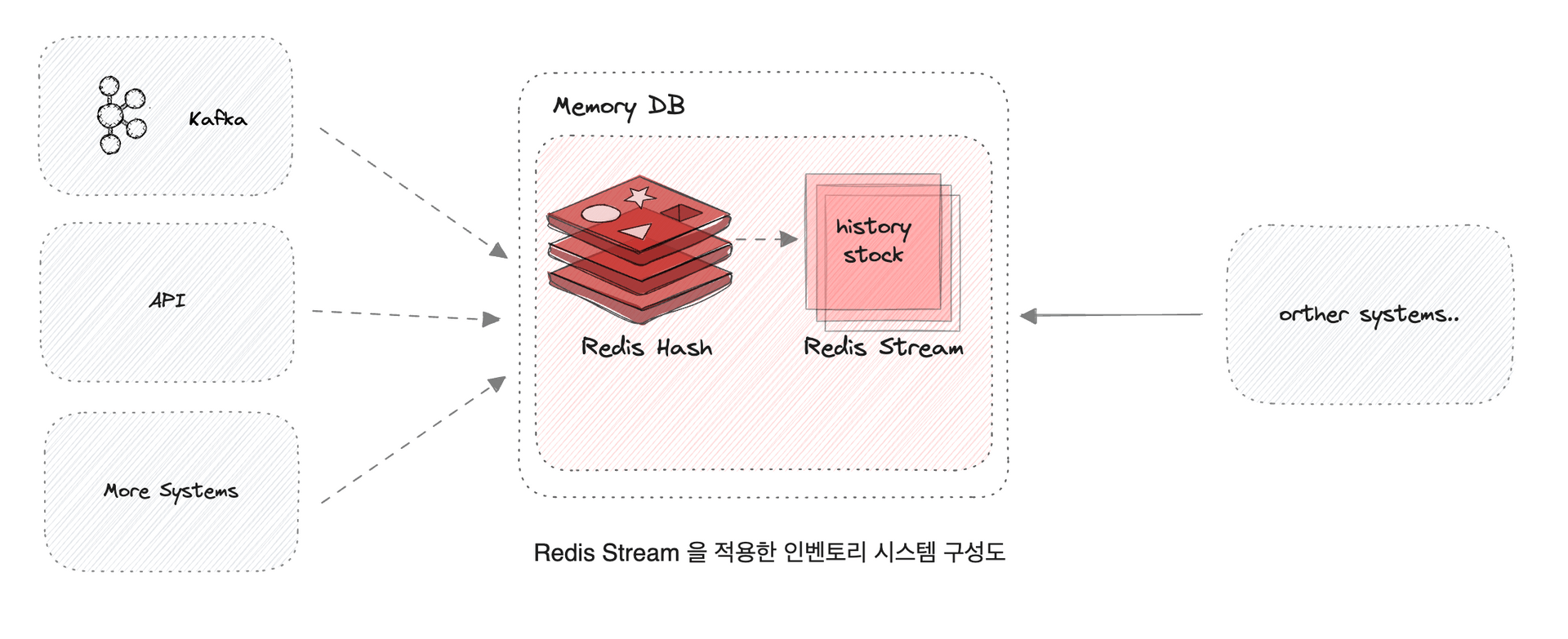

다나와 검색의 동적 색인 최적화 사례 안녕하세요, 커넥트웨이브 다나와 검색Backend팀 곽명환입니다. 다나와 검색은 각 상품 쇼핑몰 협력사로부터 제공받은 상품 데이터를 다나와의 기준 상품과 매칭하여 최저가를 비교하는 서비스를 제공합니다. 협력사가 많은 만큼 데이터의 양도 방대하며, 현재 약 10억 개이상의 상품 데이터를 운영 중입니다. 이러한 상품들...

이 글은 AI 시대의 가장 큰 자산이 데이터와 이를 새로운 시스템으로 안전하게 옮기는 데이터 마이그레이션 전략을 소개합니다.

들어가며 안녕하세요. LINE GAME PLATFORM Dev2 팀의 이현섭, 이형중입니다. LINE GAME PLATFORM에서는 게임 개발에 필요한 다양한 플랫폼 서비스를 개발...

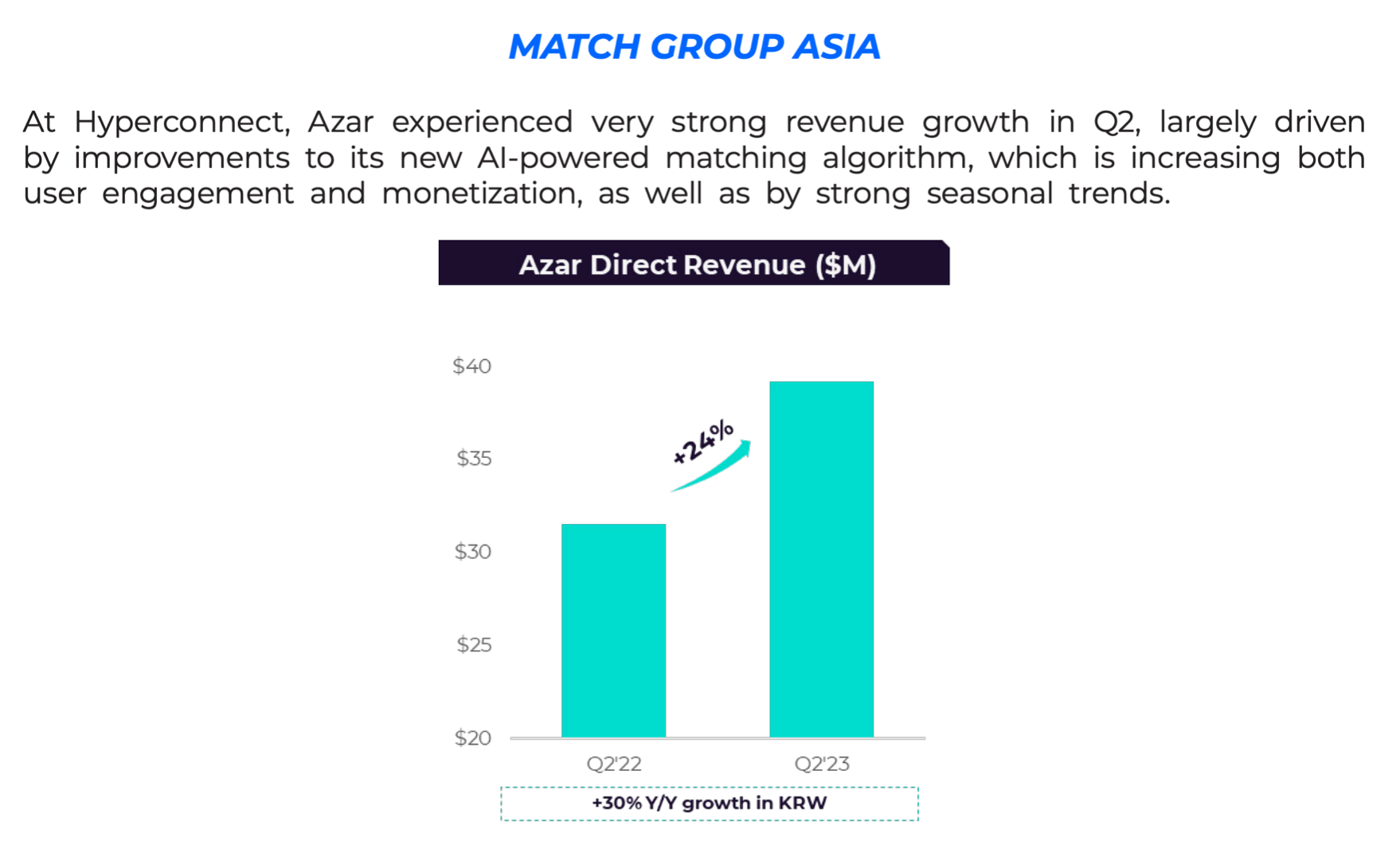

하이퍼커넥트 AI 조직은 사용자 경험을 향상시키고, 비즈니스 성과를 높이는 AI 기술을 꾸준히 개발해왔습니다. 이러한 노력의 성과는 2023년 2분기 매치 그룹 주주 서한과 어닝콜에서 발표되었습니다. 하이퍼커넥트의 대표 서비스인 아자르는 2022년 2분기 대비 24%(원화 기준 30%)의 매출 성장을 기록했습니다. 아래의 주주 서한에서 강조되었듯, 이...

이 백서에서는 기술 구매에 누가 관여하는지, ITDM이 소비하는 콘텐츠, 공급업체에 필요한 것이 무엇인지에 대한 정보를 제공합니다.

안녕하세요. 뱅크샐러드 QA팀 Tech Lead Manager…

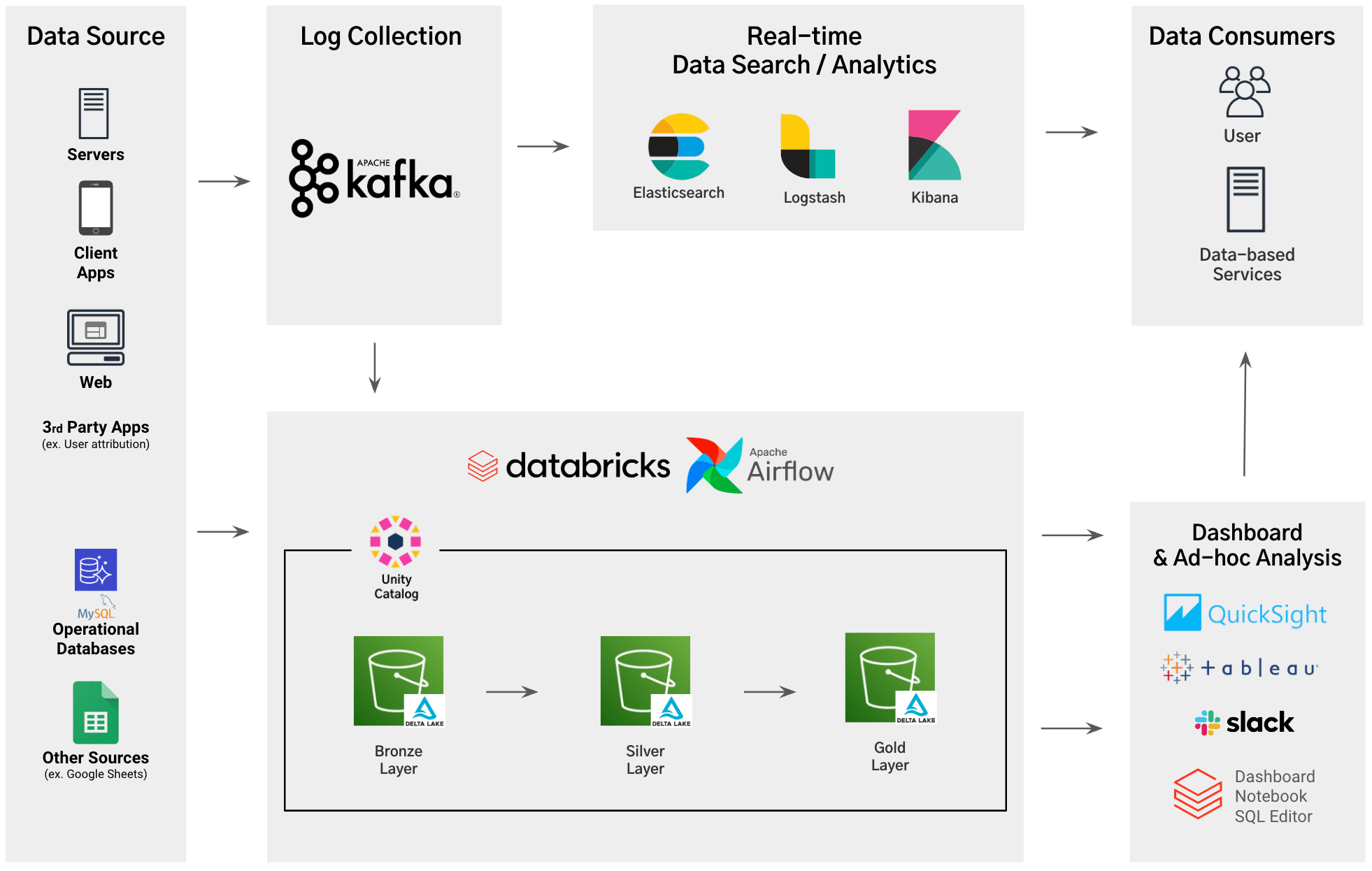

데브시스터즈 데이터플랫폼에서 준실시간 지표 서비스를 도입한 과정에 대해서 소개합니다.

LLM 애플리케이션 테스트의 어려움 GPT-4와 같은 대규모 언어 모델(large language model, 이하 LLM)이 대중화되고 이를 활용한 LLM 애플리케이션 역시 다양...

이번 아티클에서는 코로나 이후 단순 유행이 아닌 필수 전략으로 자리 잡고, AI와 하이퍼오토메이션 등의 기술과 결합해 지속 가능한 경쟁력을 제공하는 디지털 트랜스포메이션의 핵심 가치와 성공 전략을 소개합니다.

…

이 글은 개인정보 보호법의 발전과 AI 시대에 따른 개인정보 처리 환경의 변화를 다루고 있습니다.

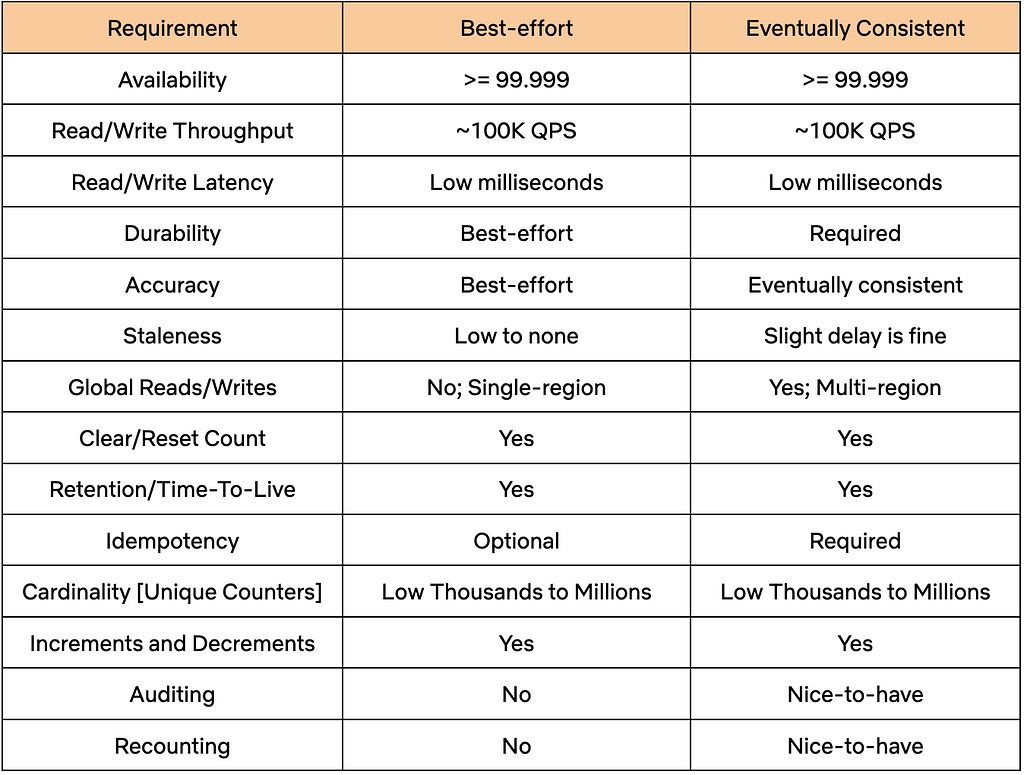

By: Rajiv Shringi, Oleksii Tkachuk, Kartik SathyanarayananIntroductionIn our previous blog post, we introduced Netflix’s TimeSeries Abstraction, a distributed service designed to store and query la...

목차 시작하며 문제점들 2.1 환경변수 일원화 2.2 환경 변수를 만들기까지의 과정 쉘 스크립트를 만들어보자 CLI를 만들어보자 마무리 1. 시작하며 안녕하세요 common resource 팀의 카인입니다. common resource 팀은 개발자들의 일상적인 작업을 돕는 여러 도구들을 지속적으로 개발하고 있습니다. 우리는 프로젝트를 진행하면서 환경 ...

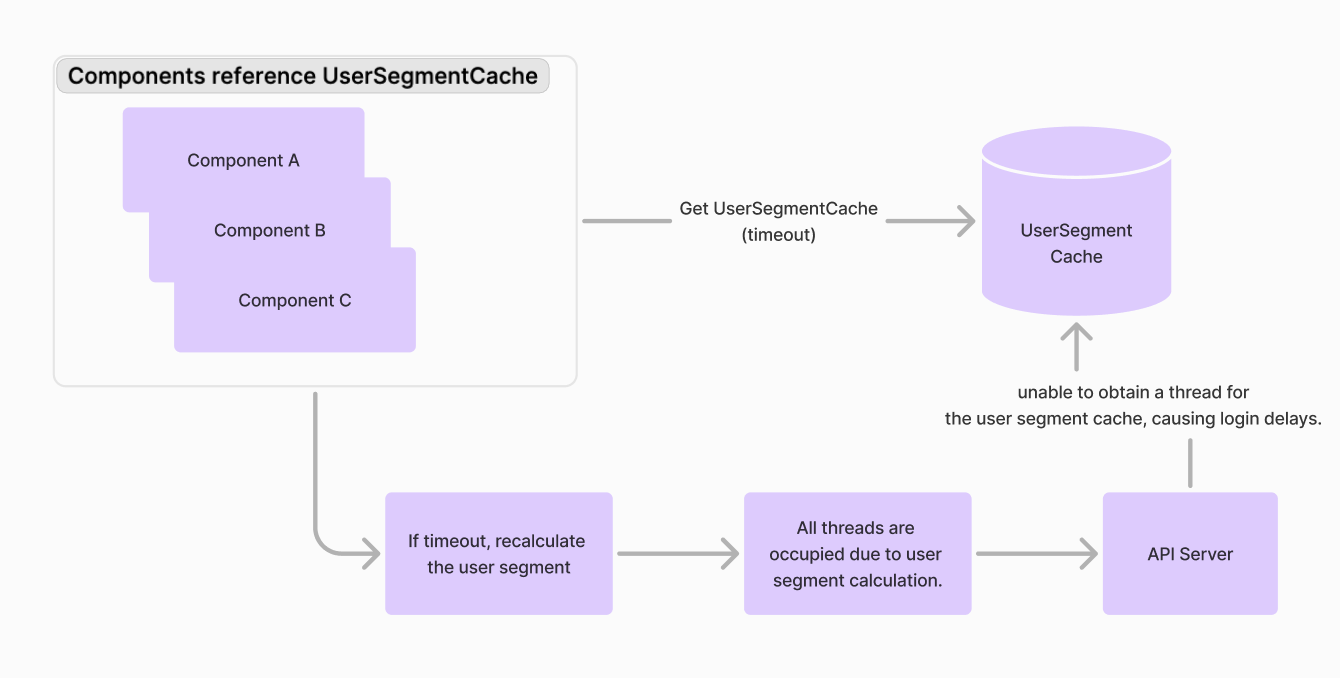

안녕하세요, SRE팀의 Ken.K입니다. Hyperconnect는 2024년에 접어들면서, 일부 국가의 사용자들에게 체감될 수 있는 장애부터 로그인 실패 같은 심각한 장애까지 여러 번의 대형 사고를 겪었습니다. 사실, 마이크로서비스 단위의 문제는 서비스 운영 중에 자주 발생하는 것이며, 각 프로덕트 팀의 온콜 대응 숙련도가 이미 높기 때문에 잘 대처하...

이 글에서는 AI 시대에 부상하는 클라우드 시장의 주요 전망과 기업들에 미칠 영향에 대해 살펴보고자 합니다.

> 본 콘텐츠는 OpenInfra Foundation의 공식 블로그 [Superuser](https://superuser.openinfra.dev/articles/openinfra-asia-summit-2024-recap/)에 영문본이...

안녕하세요. 뱅크샐러드에서 Tech Lead…

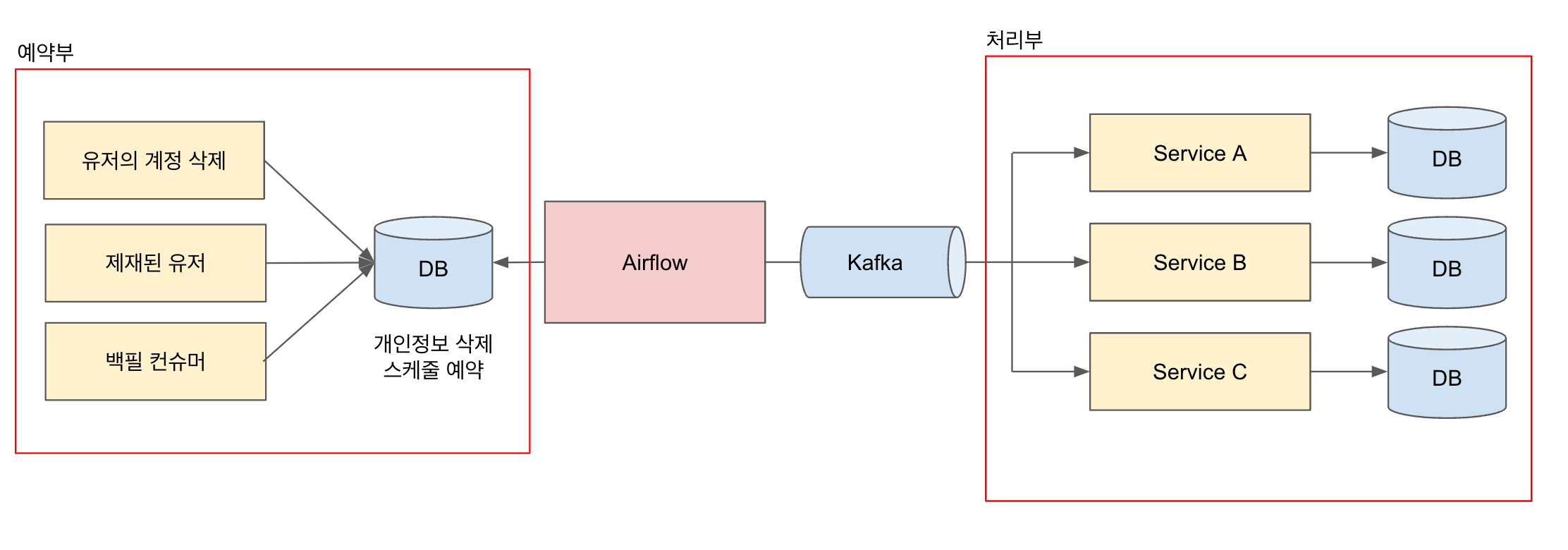

안녕하세요. Azar API Dev Team의 Ledger 입니다. 아자르는 유럽, 아시아, 중동 등 다양한 지역에서 사랑받고 있는 글로벌 서비스 입니다. 글로벌 서비스를 운영하기 위해서는 고려해야 할 것이 많은데 그 중 유저 데이터의 라이프 사이클에 대해 다뤄보려 합니다. 유저의 프라이버시를 위해 유저가 탈퇴하거나 오랜 시간 접속하지 않는다면 유저의...

이번 아티클은 2024년 9월, 삼성SDS가 대외 고객을 대상으로 진행한 「REAL Summit 2024」 행사 중, ‘Brity Copilot, 이제 Personal Agent로!’ 세션 내용을 기반으로 작성되었습니다.

안녕하세요. 카탈로그서비스개발팀에서 백엔드 개발을 담당하는 빅토르입니다. Debezium MSK Connect를 운영하며 안정성을 고민했던 경험과 Connector 중단 시 해결 방법에 대해 공유해보겠습니다. Debezium MSK Connect…

올리브영에서는 지금도 수많은 배치가 수행되고 있습니다. 이 배치들 중에는 선후관계가 분명한 것들도 있어서 A 배치가 수행이 안 되면 B…

이 사례는 글로벌 제조 기업이 온프레미스 기반의 컨텐츠 관리 시스템(CMS)을 클라우드 환경으로 성공적으로 마이그레이션한 과정을 다룹니다.

안녕하세요. LINE 앨범과 공유 서비스를 개발하고 있는 Android 엔지니어 정우진, Product UX 조직에서 공통 UX를 담당하는 디자이너 정승희입니다. 저희는 지난 9월...